商業電子郵件入侵

( BEC ) 防護

( BEC ) 防護

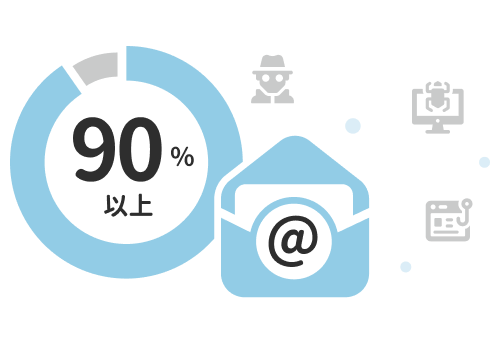

90% 以上的社交攻擊、網路釣魚或

惡意程式都是透過E-mail傳送!

惡意程式都是透過E-mail傳送!

商務電子郵件詐騙,又稱 BEC 變臉詐騙,駭客透過社交工程手法(偽造電子郵件帳號及偽造資訊),企圖偽裝成內部人員或供應商,利用偽造的電子郵件帳號進行欺詐,來誘騙受害者進行付款或提交資料。由於這類詐騙不涉及病毒,傳統防毒軟體無法偵測,因此收件者必須更加謹慎。

BEC 詐騙結合了社交工程與網絡釣魚技術,誘騙組織內的目標人員轉移資金或洩露敏感數據。根據國際資安廠商 Sophos 2021 年 Phishing Insights 報告,自疫情以來,七成以上的 IT 人員反映釣魚攻擊數量顯著增加,其中中央政府(77%)增幅最大,緊隨其後的是商業與專業服務(76%)和醫療保健(73%)。

攻擊者經常通過釣魚電子郵件誘使受害者安裝惡意軟件或洩露企業網路的存取憑據。一封看似無害的郵件可能為攻擊者提供入侵的機會,進而引發加密劫持或金融盜竊,造成嚴重損失。

釣魚、社交攻擊實例

- 偽造設計知名廠商之官方帳號通知通知,如:Facebook、Apple、Google、Dropbox、LinkedIn與Microsoft 等之服務通知,通知系統更新或優惠升級等誘導收件者點擊下載,注入惡意程式病毒或木馬。

- 偽造到貨招領通知,如:DHL、UPS、FedEx、Shopee 、郵局關稅收取通知,誘導點選連結,騙取收件受害者個資或信用卡資訊。

- 佯裝工作相關用戶,如客戶來信進行訂單確認、匯款通知,進而騙取金錢,造成實質上的損失。亦或是藉由郵件夾帶附檔,除普遍已知之高風險惡意檔案類型, 如.exe, .js, .jar, .bat, .cpl, .scr, .pif, .vbs 外, 其他看似安全的檔案類型,均亦可能潛藏惡意程式。 包含:.exe, .dll, .doc, .docx, .docm, .rtf, .xls, .xlsx, .xlsm, .ppt, .pptx, .pptm, .pdf, .xml, .mso, .zip, .bzip, .gzip, .rar, .tar, .lha, .lzh, .xz

如何透過系統安全機制,篩選過濾惡意郵件、釣魚攻擊、變臉詐騙、有心人士偽造郵件,降低被判定成為垃圾信的機率。

桓基科技-郵件安全防禦系統 ( SpamSherlock ) 提供多層郵件偽造偵測機制:

SPF寄件者政策框架

(Sender Policy Framework)

防止網域冒名發信,防釣魚信件

(Sender Policy Framework)

防止網域冒名發信,防釣魚信件

檢驗寄件者(MAIL FROM)是否經由授權的IP 位址(Sender IP address)寄信的架構。

DKIM網域金鑰認證郵件

(DomainKeys Identified Mail)

防止郵件傳送中遭到竄改,防垃圾郵件

(DomainKeys Identified Mail)

防止郵件傳送中遭到竄改,防垃圾郵件

進行加密驗證寄件者表頭所帶之網域簽章私鑰(private key),是否與寄件者發布的公鑰(public key) 匹配一致,證明郵件內容未遭受竄改。

DMARC 進階網域驗證 (Domain-based Message Authentication, Reporting & Conformance)DMARC 是輔助 SPF 和 DKIM 的進階網域驗證。

當電子郵件未通過 SPF和 DKIM 的驗證,收件者伺服器可透過寄件者DNS伺服器之DMARC 原則了解如何處理該信件,有助於改善寄件者的電子郵件驗證方法,以及收件者對未授權郵件的識別。

透過DMARC的回報機制可讓寄件者知道對偽造其網域之詐騙電子郵件的區域,寄件者和收件者可依據此訊息,相互調整方式來處理自該網域的電子郵件。

辨識Reply to 詐騙

偵測信件回覆地址 ( Reply-To ) 與用戶無法看見之郵件表頭中之真實來源地址網域 ( Mail From ),進行郵件行為分析,辨識回復地址與信件來源是否不一致,防止詐騙。

阻隔相似網域名稱詐騙

辨識以假亂真的相似網域,避免用戶一時不察進行回應。